Acesse o conteúdo completo direto neste link.

O básico de estratégia de investimento em cripto

Gestão de Portfólio

Curto Prazo

Para curto prazo é o Day-Trade ou Swing-Trade.

Na página inicial deste Blog tem links úteis para quem pretende trabalhar com este tipo de operação.

Operar com trade, Day ou Swing, exige um mínimo de capacitação. Se para quem já conhece algo do assunto já é um segmento arriscado de investimento, imagina para quem não se preparou o mínimo.

Para trades mais eficientes tenho utilizado plataformas de Robôs, pois são mais eficientes que operações humanas, mas precisam de conhecimento de análise técnica para ser bem calibrado. Eu tenho um portfólio de estratégias para robôs que venho utilizando conforme a situação do mercado. Estratégias para mercado em baixa, alta e lateral.

Utilizo as seguintes plataformas de robôs:

O acesso destes robôs à sua conta na exchange não dá direito a saques ou transferências, por tanto não tem risco de roubo, desde que ao criar as chaves de acesso você não marque a opção de retiradas e transferências.

Mais detalhes sobre operações com robô pode enviar email para okjust@pm.me.

Médio e Longo Prazo

Para o médio prazo seguem duas formas de aplicar seus ativos digitais.

OSOM Wallet

OSOM é para Médio a Longo prazo. Uma carteira com foco em crescer sua quantidade de satoshis em uma operação mais conservadora e lenta, porém consistente. Esta fatia do seu portfólio (Médio ou Longo Prazo) deve conter a maior porção do Bolo, assumindo a premissa que BITCOIN será o Dolar do mundo digital, ou seja, o lastro para todo o mercado digital.

Como funciona este serviço ? Simples, você transfere BTC para sua carteira OSOM ou na própria carteira, via cartão de crédito você compra BTC.

Uma vez que seus satoshis ou BTC estejam na carteira OSOM vc vai colocá-los no Auto-Pilot. Auto-Pilot é um algoritmo com Inteligência Artificial, constantemente refinado, que fará operações de trade para aumentar seu saldo original de BTC. A cada final de período mensal é apurado o saldo anterior contra o saldo atual e a diferença positiva indica lucro do qual o sevriço OSOM Auto-Pilot vai retirar 5% como taxa de sucesso. Se o resultado for negativo no período então não há nada a ser pago.

Para abrir sua conta e após seu primeiro aporte receber EU20,00 adicionais, utilize este link referência.

Pasa saber mais sobre a OSOM clique neste link.

Para saber mais sobre a OSOM Crypto Auto-Pilot clique neste link.

LEDN

Um banco digital, canadense, auditado regularmente.

Ao se cadastrar (utilize este link de referência) você pode transferir BTC e USDC para sua conta.

O objetivo aqui é poupar por médio a longo prazo.

Até o momento da publicação deste post a poupança em BTC dá um retorno em BTC de 6.1% ao ano, enquanto que a poupança em USDC dá um retorno anual de 12.5%.

Aqui você possui uma forma rápida e simples de transformar seus R$ em dolar e ter uma aplicação conservadora em dólar com rendimento superior a SELIC e muitos títulos do tesouro.

Link oficial dos servico: https://www.ledn.io/pt

E outro link importante sobre a prova de reserva para liquidez da LEDN: https://www.ledn.io/pt/proof-of-reserve

STAKING

Staking é deixar seu cripto-ativo em uma carteira de liquidez da exchange que você utiliza ou outra de seu gosto.

A princípio a base do Staking é ganhar um determinado Juros sobre seu cripto-ativo a uma determinada taxa desde que estes cripto-ativos permaneçam ali pelo tempo contratado. Ao término deste período aquele cripto-ativo colocado em staking será devolvido conforme o contrato:

- A quantidade original do cripto-tivo acrescida dos juros contratados;

- Você aportou no staking cripto-ativo X e receberá em troca uma composição deste e outro(s) ativos, cada uma com uma taxa de retorno;

Quais são os riscos desta operação ? o mesmo de qualquer ativo do mercado: receber mais deste ativo e ele, o ativo, se desvalorizar no mesmo período.

Via de regra os juros dos stakings são compostos (compoundig) e informados no formato norte americano APY (Annual Percentage Yield). Para facilitar a conversão desta taxa de retorno anual tem esta planilha no Google Sheet (faça uma cópia para você no lugar de alterar algo nela, ok ?)

Um exemplo de pool de staking é o da Binance Earn e PancakeBunny.

Lembre-se, isto é um aconselhamento de investimento. Faça sua própria pesquisa e tire suas conclusões.

Para abrir sua conta na Binance.com já com uma taxa de 5% de desconto nas taxas de suas transações, utilize este link de referência.

Como declarar Cripto-ativos no IR (2021)

Acesse as informações completas por meio do link abaixo:

Receita Federal dos EUA busca como hackear carteiras físicas de bitcoin

Acesse a matéria completa por meio do link abaixo:

VPN é coisa séria ?

A algum tempo postei material sobre e-mail seguro e entrei em detalhes sobre o serviço que utilizo – ProtonMail.

Algum tempo depois a equipe ProtonMail lançou o ProtonVPN.

Antes de continuar aviso que não tenho nenhuma relação com a empresa além de ser usuário com subscrição paga. Meu objetivo aqui é compartilhar informações que considero úteis.

Voltando…

Primeiro tentarei esclarecer de forma sucinta o conceito de VPN. Para detalhes mais aprofundados comece com este link.

Definição:

VPN = Virtual Private Network : Rede Privada Virtual.

Para que serve:

Criar a partir de qualquer outra rede a qual você esteja conectado, uma sub-rede privada, por meio da qual ficarão “escondidos” de outros usuários da rede principal todos os dados trafegados pela VPN. Além disso, o endereço IP do seu equipamento ficará “escondido” também, evitando ou dificultando que você seja rastreado.

Qual o motivo para usar isso se não tenho nada a esconder ?

Na verdade você tem muito a esconder! Mas o melhor termo no lugar de esconder é o termo proteger.

Inúmeras vezes ao utilizar o WiFi de um hotel vejo se aparece a lista de outros computadores ou smartphones de outros hospedes. Sempre aparece e muitas vezes tenho acesso às pastas e arquivos. Não faço nada, nem abro os arquivos, mas envio mensagem (principalmente aos usuários Windows) avisando para desligar os compartilhamentos e passar a usar serviço de VPN.

Principalmente quando você usa WiFi público, não importa onde, seja de empresas, lanchonetes ou na rua, se você não está usando uma VPN você está sim correndo riscos desnecessários. Saiba que é muito, muito fácil mesmo, monitorar todos os seus acessos e tudo o que você trafega na internet nessas redes públicas. A excessão são para sites https com certificados válidos depois que você já entrou neles.

Portanto, se você quer abstrair toda a questão técnica de segurança, desde a configuração do seu computador ou smartphone, até o uso de outras técnicas, simplesmente passe a utilizar o serviço de VPN.

Ao longo de 3 anos experimentei vários serviços e o melhor nos quesitos segurança e total respeito à privacidade é o ProtonVPN. Além disso existe muitos serviços que são na verdade fraudes.

Muitos serviços de VPN lhe asseguram a segurança de uma VPN mas armazenam todos os dados de sua navegação/acesso, incluindo data, hora, IP e o que foi acessado. Em uma eventual invasão aos servidores desses serviços todos os seus dados ficarão expostos. No caso no ProtonVPN não ocorre o armazenamento de cache/backlog de seus acessos, de maneira que não há como fazer track-back.

Por isso recomendo o ProtonVPN, entre outras coisas, por exemplo a facilidade de configuração e uso.

Acredite, usar VPN, mesmo para navegar direto da rede de sua operadora de celular (3G, 4G, LTE, etc), não é um exagero.

Comece com o pacote Free e então, depois de já entender melhor sobre o serviço, faça o upgrade.

BitCoins (BTC): Dinheiro Digital

Para responder às perguntas mais frequentes e também saber o que é mito referente à moeda digital Bitcoin, também conhecida pela sigla BTC, basta acessar este link aqui.

Antes de investir ou começar a utilizar BTCs você deve se informar a respeito.

Aqui vou dar um resumo para você começar a utilizar BTCs:

- Criar uma conta em um serviço de compra e venda de BTC, para poder transformar R$ em BTC: Eu utilizo os serviços do MercadoBitCoin.net. (Não estou sendo pago pelo MercadoBitCoin e não tenho nenhuma relação, a não ser como cliente, com o MercadoBitcoin.net).

- É preciso transferir R$ de sua conta bancária para sua conta em R$ no MercadoBitcoin.

- Com saldo em R$ no MercadoBitcoin você poderá comprar BTC com base na cotação do dia e então gerar saldo de moeda digital. É como comprar USD, mas no lugar de USD (dólar), você está comprando a moeda Bitcoin.

Você pode manter sua carteira de BTC sempre no MercadoBitcoin ou pode transferir parte ou totalmente seu saldo para sua carteira digital em seu smartphone ou computador, basta utilizar um programa Bitcoin Wallet. Depois de pesquisar passei a utilizar o programa BreadWallet em meu iPhone. Por meio do BreadWallet posso tanto receber BTC quanto enviar pagamentos em BTC.

Sei que, mesmo tendo sido criada em 2009, a moeda digital BTC ainda é novidade, mas saiba que a cotação em R$ já bateu R$ 2.500,00 por 1 BTC.

Por isso decidi fazer o seguinte investimento: Mineração de BTC por meio de serviço em nuvem.

O que é a mineração de BTC ? (saiba mais clicando neste link)

Ou seja, comprei alguns BTCs, me cadastrei em um serviço de mineração (de preferência que tenha muitas e boas avaliações de usuários) e comprei poder de processamento para mineração e então, este serviço vai gerando “centavos” de BTC incrementando meu saldo de BTC. Eu utilizo o serviço de mineração HashFlare.io, que produz os próprios equipamentos e infraestrutura para mineração. Caso você queira se cadastrar, basta clicar neste link.

Minha configuração, dada a cotação vigente e no momento em que comprei os BTC, me dará um retorno de investimento em 6 meses. A partir do mês 7, é lucro lucro lucro, independente da cotação do BTC.

Decidi acompanhar a evolução do BTC e já arriscar uma pequena quantia que não me fará falta. Afinal, quem comprou 1 BTC a R$ 1 em 2009, hoje já tem bem mais R$ no bolso.

Detalhe, bancos tradicionais já aderiram à moeda digital e a própria receita federal brasileira já exige que seja declarado seu saldo em BTC.

Brasil: Onde livro digital é mais caro que impresso

Com alguma frequência compro livros no formato digital, tanto para o Kindle quanto iBooks (Amazon e Apple respectivamente).

Por não ter o custo de aquisição de papel, impressão, encadernação, empacotamento, estocagem, distribuição logística e armazenamento final nos pontos de vendas, o formato digital é dezenas ou centenas de vezes mais barato quando falamos de custo total de produção.

No entanto, no Brasil, a lógica é inversa: comprar no formato digital é mais caro! Coisa de louco mesmo.

Por isso, quando encontro a obra original digital, mesmo em inglês, compro nas lojas fora do país, mas algumas obras precisam ser compradas aqui mesmo, principalmente quando se trata de material solicitado pela escola de minhas filhas e então compro no formato antigo mesmo, impresso, inimigo da natureza e do mercado além de ser inimigo da saúde das crianças obrigando-as a carregar um peso adicional desnecessário em suas já pesadas mochilas.

Fica aqui o desabafo, pois na era dos tablets e eBooks readers digitais com capacidade para milhares de livros, o formato impresso deveria ter sobre-taxa, mas acho que o lobby da celulose tá muito forte no planalto central.

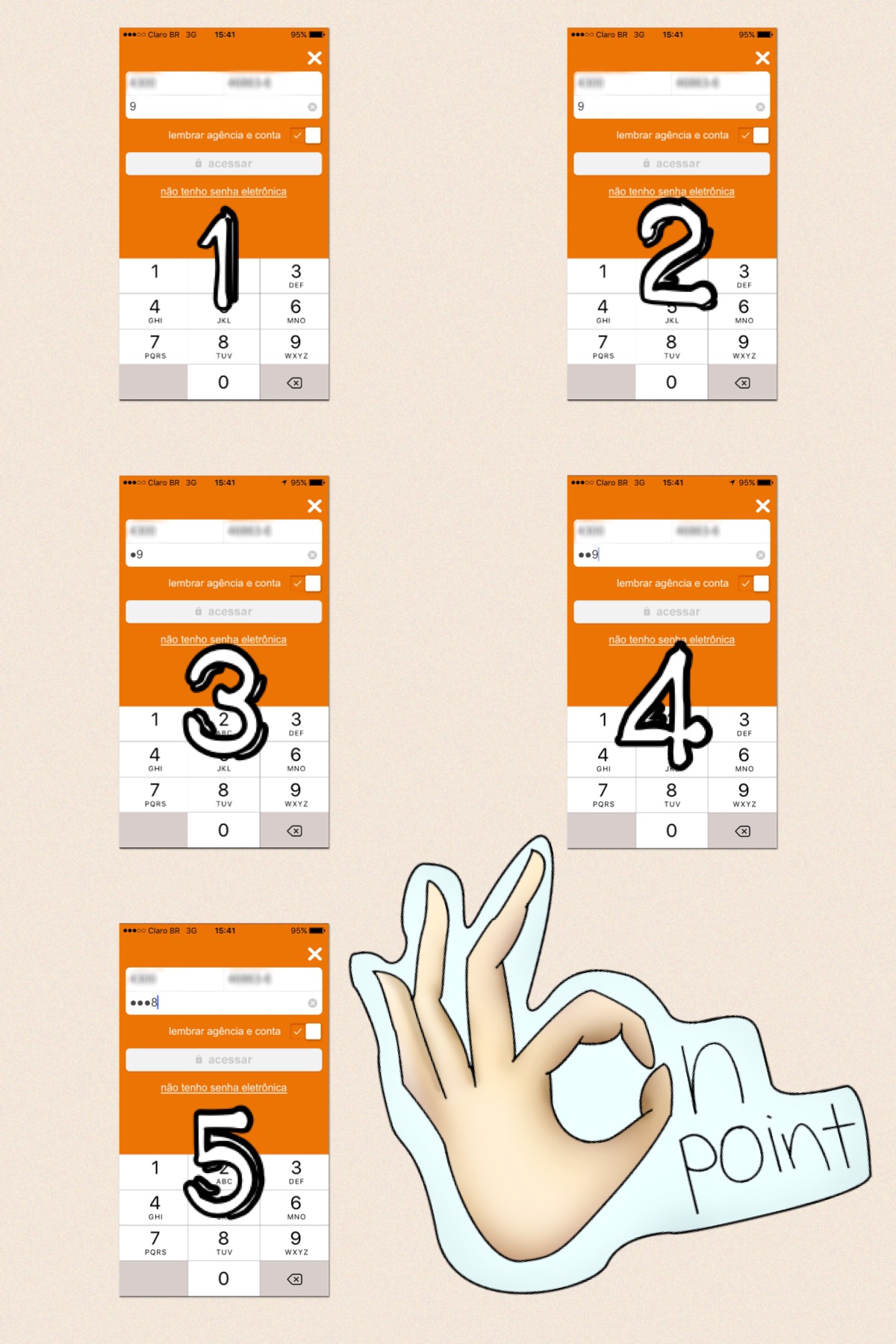

iOS e Android, sem máscara segura de senha

Para quê usar o recurso de máscara em TextBox com senha se ao digitar o caractere fica exposto na tela até que o próximo seja digitado ou até 3 segundos antes do próximo ser digitado ?

Tudo isso é tempo suficiente para malwares aplicarem técnicas de OCR para obter a senha de forma fácil, muito fácil.

Claro que no caso do iOS apenas Jailbroken devices são afetados, mas ainda assim, vai que tem alguém bisbilhotando você enquanto digita sua senha do banco ou outra senha qualquer ?

A imagem abaixo possui série de screenshot durante digitação de senha em App de um banco (iOS 9). Vejam como ficou bacana a obtenção da senha enquanto ela é digitada…claro que não é minha senha de verdade…

Fica aqui o alerta, principalmente aos bancos. Existem formas mais eficazes para proteção da senha.

Agora sim, você tem o serviço de eMail mais seguro do mundo

Há 2 anos, principalmente depois das publicações de Edward Snowden e relatos das táticas do Google e seus pares, percebi que surgiu uma nova oportunidade de negócio na internet e de grande valor: PRIVACIDADE. Parece que estou chovendo no molhado, mas as pessoas realmente não têm a mínima noção do que está acontecendo com sua privacidade em troca de ter serviços “gratuitos” e, acreditem, nem mesmo empresas. Mas continuando, resolvi então, junto com 3 amigos, dar inicio a um projeto de um novo negócio na internet: O serviço de eMail, pessoal e corporativo, mais seguro do mundo e com a política mais agressiva na preservação da privacidade dos usuários.

Caminhamos bem, chegamos na fase de testes internos e tudo corria bem, inclusive com servidores em nuvem já preparados para milhões de usuários. Mas, em outubro de 2014, durante evento do TEDGlobal, foi apresentado o ProtonMail, justo quando corríamos para lançar nosso produto em Dezembro daquele ano. (clique neste link para ver o vídeo com a apresentação, mas também coloquei o vídeo no inicio deste posto).

Muitos recursos e funcionalidades que já tínhamos desenvolvidos e que seriam novidades no mercado, eles também implementaram mas, principalmente nosso roadmap para 2015 inteiro também já estava feito. Com isso, decidimos voltar para a prancheta e rever o projeto, pois enquanto aqui são 4 amigos em seu tempo de folga (se tiver algum investidor anjo lendo esse artigo, entre em contato, será muito bem vindo 😉 ), no ProtonMail eles estão com investidores internacionais colocando alguns milhões de dólares no projeto ProtonMail, além da equipe técnica de dezenas de profissionais serem todos cientistas do laboratório CERN, ou seja, dezenas de profissionais/cientistas com PhD em cada uma das áreas necessárias: Matemática, segurança da informação, desenvolvimento de software.

Mas o que é o ProtonMail e o que ele representa ?

Primeiro: Possui os mesmos valores e premissas que eu e meus 3 sócios utilizamos para criar o nosso serviço em desenvolvimento (isso, não desistimos). Ou seja: A mesma ideologia conCERNente à privacidade e segurança. Leia a política de privacidade clicando neste link.

Segundo: Serviço sediado na Suíça e regido pelas regras de privacidade daquele país. A mais forte de todas, em todo o mundo. Para ter idéia do que isso representa: Até o governo tem dificuldade de obter certas informações das pessoas. Por isso, no lugar de .com você terá .ch (Confoederatio Helvetica) que é o utilizado pela Suíca, assim como .br é utilizado pelo Brasil.

Terceiro: O usuário de eMail no ProtonMail não precisa ser um técnico para saber como trabalhar com criptografia. Tudo relacionado à segurança é parte integrante do serviço e feito de forma automática e transparente, sem que o usuário tenha que instalar absolutamente nada em seu computador. Diferente de outros softwares existentes, mesmo que muito bons, como o GPGMail ou PGP.

Quarto: eMails entre usuários do serviço são automaticamente criptografados enquanto armazenados no serviço, tanto pelo remetente quanto destinatário e principalmente durante o envio deste, mas com o detalhe de que nem a equipe de engenheiros do serviço tem acesso às chaves (públicas e privadas) para descriptografar. Tanto que se você perder sua senha de segurança de criptografia, sinto dizer que você perdeu seus eMails.

Quinto: Os eMails tem vida útil no serviço. Ou seja, depois de no máximo 4 semanas (você pode configurar para um tempo menor, por eMail enviado) eles são destruídos automaticamente, apagando todo vestígio que eles existiram no serviço ProtonMail. E ai você pergunta: Pra que serve isso ? Para garantir que o único local onde o conteúdo que você quer dar total privacidade e segurança continue sendo apenas seu computador e o das pessoas com as quais você compartilhou.

Sexto e o principal: Não haverá nenhum tipo de coleta de informações, nem meta-dados, para revenda destas informações ou tratamento científico para análise de mercado ou tendências. O modelo de sustentação do negócio será por meio de pagamento de subscrição de pacotes com maior espaço de armazenamento de conteúdo. No momento o pacote inicial é grátis com 500MB de espaço.

O legal é que você pode enviar eMails seguros para pessoas que não usam o serviço, mas elas receberão apenas um aviso de que terão que acessar um link e informar uma senha que o remetente definiu para poder ler o conteúdo. O destinatário poderá responder o eMail direto do ProtonMail garantido o retorno também de forma segura. Mas também é possível enviar eMail para alguém do Gmail ou qualquer outro serviço sem criptografar e será enviado como um eMail qualquer. Este tipo de eMail não é apagado automaticamente do serviço.

O entusiasmo em relatar estas características é por serem as mesmas que estavam em nossas pranchetas a 2 anos e PhDs do CERN pensaram a mesma coisa, chegaram à mesma conclusão de como fazer.

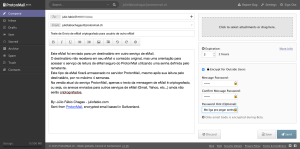

Seguem algumas cópias de tela do serviço. A interface com o usuário é simples e quem já utiliza qualquer serviço de eMail não sentirá a menor dificuldade no uso.

Clique nas imagens para ver em tamanho maior.

1) Escrevendo um eMail seguro:

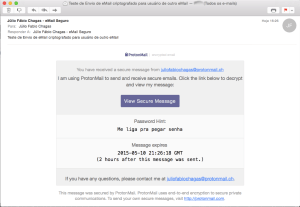

2) O usuário recebeu o eMail e está lendo o conteúdo. Neste exemplo, no lugar de colocar um dica para a senha, eu estou forçando o destinatário a ligar para mim.

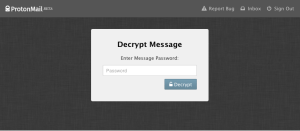

3) Quando o remetente clica no link de abertura, ele precisa informar a senha de acesso ao conteúdo. Por isso, antes de sair fazendo isso com seus contatos, avise-os sobre o novo método de eMail seguro que você está utilizando, do contrário ele poderá achar que é SPAM, SCAM ou Vírus.

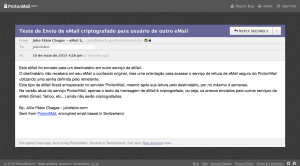

4) Pronto, o destinatário está lendo o eMail e pode responder ao remetente. (Até 5 respostas para o mesmo eMail, para ter mais é preciso ser usuário do serviço).

Estudo de caso:

- Escritórios de advocacia trocando mensagens sigilosas com seus clientes sobre o andamento de um processo que corre, por exemplo, em segredo de justiça.

- Em processo de M&A as trocas iniciais de mensagens para evitar vazamento no mercado até que o NDA esteja devidamente assinado, ou seja, a intenção de compra fica preservada no trâmite de eMAil.

- Empresas de estudos clínicos contratadas por grandes laboratórios farmacêuticos e que terceirizam a tradução

Se agora ou durante leitura você pensou: Eu não preciso disso pois não tenho nada a esconder, bem, seria o mesmo que uma criança de 5 anos confiar em qualquer pessoa que a convide para dar uma volta; não tem noção das coisas e dos perigos envolvidos no mundo tecnológico.

Agora vem a pergunta: Como você está divulgando um serviço que é concorrente ? O que é muito bom e tem impacto social merece ser divulgado e a concorrência de qualidade é saudável nos forçando a fazer produtos e serviços melhores como forma de superação. É o que eu acredito!.

Abs e no aguardo de seus comentários…

Monitorar e controlar acesso à internet e conteúdo em qualquer lugar

Este tema não aborda o assunto apenas do ponto de vista tecnológico, mas também do ponto de vista social, do ponto de vista da família, da importância dos pais em se adequarem ao fato de que os smartphones e internet, juntos, são o meio de comunicação, de acesso a conteúdo e exposição mais importante e ao mesmo tempo perigoso disponível para todas as faixas etárias. Sobre o que vou escrever existem 4 grupos de opiniões na internet:

- Os adultos, pais ou não, que sabem que crianças, pré-adolescentes e adolescentes, ainda estão em processo de formação e ainda não tem condição de tomar todas as decisões e julgamentos morais sozinhos (por isso existe algo chamado maior idade legal); então adultos deste grupo querem acompanhar mais de perto o dia-a-dia desta turma para poder orientá-los melhor;

- Os adultos, pais ou não, que simplesmente não permitem esta turma terem acesso a celulares/smartphones por achar que não têm maturidade para filtrar o que é bom ou ruim, então simplesmente proíbem o simples acesso;

- Os adultos, pais ou não, que são tão desinformados quanto aqueles ainda em formação quando nos referimos aos riscos da internet e respectivos cuidados mínimos que deveriam ser tomados, ou seja, não sabem dos perigos, não sabe como filtrar ou monitorar, ou simplesmente “don’t care”;

- E o último grupo que afirma: Se você não confia no seu filho(a), não permita que ele tenha nada disso. Apenas crianças preparadas e que você sabe que, mesmo longe de você, na frente de outros colegas, sempre vão fazer o que é certo, apenas estas podem ter acesso a estas coisas modernas;

Eu pertenço ao grupo 1. Se você está em outro grupo, continue a leitura e compartilhe suas idéias, sem no entanto ofender a opinião diferente da sua; vejam, eu quis dizer ofender, divergir não é problema. Primeiro vou começar falando sobre como eu e minha esposa tratamos alguns assuntos aqui em casa e aqui escrevo algo pessoal relacionado com os valores, ética e regras estabelecidos em minha família em relação aos filhos:

- Entre outras coisas…

- …Acesso à internet pelos filhos: É um privilégio concedido, não é um direito adquirido, portanto o privilégio pode ser revogado;

- Acesso à internet pelos filhos: Não é um item de sobrevivência (por mais que ouçamos o contrário) ou gênero de primeira necessidade, pois os pais ainda são os provedores naturais de tudo o que é necessário para a vida e saúde de seus filhos;

- Pagar a conta do celular: Idem aos pontos anteriores;

- Controle de conteúdo: Da mesma forma que selecionamos o conteúdo apropriado para nossa família, seja na TV (aberta, paga ou IP), aluguel de filmes e cinema, o conteúdo da internet passa pelo mesmo filtro;

Estabelecidas estas premissas, os pais (neste exemplo eu e minha esposa), devem ter total condição de conceder ou revogar a qualquer momento os privilégios. Onde esta concessão ou revogação, tem relação direta com: Diante de uma desobediência grave do filho ou notas baixas na escola, para citar alguns exemplos, alguns privilégios são revogados como consequência de seus atos. Portanto, não se trata apenas de vigiar o que os filhos estão fazendo, mas ter uma ferramenta adicional no processo de educar os filhos no conceito de assumir a responsabilidade por seus atos e respectivas consequências. No entanto, devido ao cotidiano moderno, onde nossos filhos têm acesso à internet também fora de casa: Wi-Fi na escola, em lojas, em cafeterias, lanchonetes, etc., como gerenciar estes privilégios mesmo quando eles não estão em casa ? Além do acesso à internet em si, como permitir ou não acesso a determinado conteúdo, independente se estão utilizado a rede Wi-Fi de sua casa ou de qualquer outro local ? Bem, a boa notícia é que existem vários serviços para isso. Já escrevi algo a respeito, mas era restrito à rua rede Wi-Fi (veja aqui). Existem vários serviços, mas aqui em casa por usarmos plataforma Apple, assinamos o serviço CURBI, depois de pesquisar e testar outros. O que me fez assinar este serviço (que você pode testar por 14 dias sem pagar):

- É o mais completo daqueles que eu pesquisei: Controle do celular e controle de conteúdo;

- Não precisa de conhecimentos técnicos; basta saber usar o navegador de internet de seu computador ou iPhone/iPad;

- Depois de feita a assinatura e tudo instalado, o controle e monitoramento é mais simples que operar o facebook ou instagram;

- Para cada equipamento (iPhone ou iPad), você consegue:

- criar regras específicas de filtro de conteúdo. Já existem grupos predefinidos para você tornar on ou off o acesso à:

- Sites adultos: conteúdo adulto, pornografia, outros;

- Sites com danos: Conhecidos por propagarem vírus, spyware, hacking, etc;

- TV and Video Sites: YouTube, Vimeo, Dailymotion, etc;

- Sites apenas para perder tempo das crianças;

- Sites de Jogos: jogos, stocks, outros;

- Drogas e Bebidas: promoção destes produtos ou apologia aos mesmos;

- Sites sobre uso de armas: Armas, equipamentos para violência, violência;

- Sites relacionados a conteúdo sexual: Sexualidade e educação sexual;

- Anúncios Gerais: Marketing direto de conteúdos que não temos com controlar o tipo do anúncio;

- estabelecer conjuntos de horários de liberação do acesso à internet. A empresa é australiana, e várias escolas são ligadas ao serviço, de maneira que ao informar a escola do filho, os acessos são liberados conforme os horários das aulas publicados pela escola (mas isso apenas na Austrália).

- a qualquer momento, em seu próprio iPhone ou iPad, você pode tocar um simples ícone na aplicação e cortar ou liberar 100% do acesso à internet;

- Ver o tempo que seu filho gastou por aplicação (facebook, instagram, whatsapp, etc…), diário ou semanal;

- Ver a lista de aplicações instaladas;

- Permitir ou não, a qualquer momento, acesso aos seguintes recursos:

- Safari;

- Camera;

- iTunes Store;

- Installing Apps;

- In-App Purchases;

- Siri;

- Explicit iTunes Contents (via de regra, este fica mesmo sempre no modo off);

- criar regras específicas de filtro de conteúdo. Já existem grupos predefinidos para você tornar on ou off o acesso à:

Já ouvi de alguns amigos o seguinte: Você é muito controlador. Tem que relaxar mais. Para mim, como pai, não se trata de controle, mas de proteção. Para tudo há o seu tempo. Na medida em que os filho vão tendo condições de absorver certas responsabilidades e junto com elas suas respectivas consequências, esta proteção vai se limitando a serem conselhos paternos deixando os filhos, paulatinamente, tomarem o controle da decisão. Abs,